英语原文共 9 页,剩余内容已隐藏,支付完成后下载完整资料

一种协同k-匿名保护LBS中位置隐私的方法

Hassan Takabi

信息科学学院

匹兹堡大学

匹兹堡,PA,美国

hatakabi@sis.pitt.edu

James B. D. Joshi

信息科学学院

匹兹堡大学

匹兹堡,PA,美国

jjoshi @sis.pitt.edu

Hassan A. Karimi

信息科学学院

匹兹堡大学

匹兹堡,PA,美国

hkarimi@sis.pitt.edu

摘要——考虑到无线通信和移动定位技术的发展,基于位置的服务(LBS)在最近几年已产生了越来越大的研究兴趣。部署LBS应用程序的关键问题之一是如何将服务质量与隐私问题相协调。基于k-匿名的位置隐私是一种从LBS提供商隐藏用户的真实位置的常见方式。一些匿名的方法已在文献中提出,每个都有一些缺点。他们需要可信的第三方或用户(或提供者)以协作方式相互信任。在本文中,我们提出了一个协作的方式,提供k-匿名以分布式的方式,并不需要一个可信的第三方或用户(或供应商)互相信任。此外,我们的方法与现有的通信基础设施集成得很好。用户的位置只有他/她的位置提供商(如手机操作员)知道。通过使用加密方案,用户在位置提供者的帮助下确定在查询区域是否满足k-匿名属性。我们从一个简单的场景开始,用户和位置提供者诚实但好奇,然后我们逐步扩展我们的协议来处理实体间可能互相串通的场景。此外,我们分析可能的威胁,并讨论我们提出的方法是如何抵御这种威胁的。

- 引言

考虑到无线通信和移动定位技术的发展,基于位置的服务(LBS)最近几年已经产生了越来越多的研究兴趣。在移动通信和计算、空间数据库系统、网络技术、地理信息系统(GIS)和其他等多个领域的近期发展下,LBS也与之衔接起来。它们在交通、医疗、车辆交通、社会网络等领域的应用已经存在并且正在迅速增长。部署LBS应用程序的关键问题之一是如何将服务质量与隐私问题相协调。用户可能会担心攻击者可能将他们的身份与他们请求中包含的信息联系起来,包括在其他信息中的位置。一般而言,任何与发布者的真实身份联系的请求都可视为隐私威胁。

在LBSs下实现隐私通常有三种不同的架构[3]。在非合作的方式,用户靠自己的能力运用隐藏技术如假名和假人来隐藏自己的位置[ 18 ]、[ 19 ]、[ 20 ]、[ 21 ]、[ 22 ]。集中式可信第三方(TTP)的方法依赖于一个可信的第三方对位置服务用户请求的位置进行匿名并返回给用户的结果[ 9 ]、[ 10 ]、[ 11 ]、[ 12 ]。在点对点协作方法中,一组用户协同隐藏自己的位置信息,在这种情况下,用户的联盟导致了他们的匿名[ 13 ]、[ 14 ]、[ 15 ]、[ 16 ]、[ 4 ]。第一种方法在设计上很简单,但容易受到几种攻击[ 3 ]。第二种方法中TTP是一个瓶颈,虽然它是最准确的方法,提供了最高的隐私级别[ 3 ]。最后一种办法,用户协作来隐藏自己的位置信息分布的方式来保护隐私。k-匿名是保护隐私的一个众所周知的方法[ 9 ],[ 10 ],[ 11 ]、[ 12 ]、[ 13 ]、[ 14 ]、[ 15 ]、[ 16 ]、[ 4 ]。利用这种技术,至少有k - 1个其他用户在隐藏区内,以确保用户的位置是被隐藏的。因此,服务提供者无法区分用户与K用户集合,因为它们共享相同的屏蔽位置。匿名的理念已被广泛应用于位置隐私[ 9 ]、[ 10 ]、[ 11 ]、[ 12 ]、[ 13 ]、[ 14 ]、[ 15 ]、[ 16 ]、[ 4 ]、[ 2 ]。在其中一些方法中一个可信任的第三方计算具有k-匿名特性的隐藏区大小[ 9 ]、[ 10 ]、[ 11 ]、[ 12 ]。最近,一些研究者已经提出了消除可信第三方和用户共同计算满足匿名性的隐形面积[ 13 ]、[ 15 ]、[ 16 ]、[ 4 ]、[ 2 ]。这些方法大多是基于用户之间的协作,每个方法都有各自的缺点,其中一些需要用户信任其他用户,有些则是用户之间的合谋或用户与服务提供者之间的合谋。此外,它们没有把握防止恶意用户[ 15 ]。现有方法的另一个缺点是它们与现有的LBS通信基础设施没有很好地结合。现在有很多针对手机用户的LBS,我们可以利用了解客户位置的手机运营商来为LBS提供k-匿名。

在本文中,我们提出了一个分布式协同k-anonymity的方法,既不需要可信的第三方也不需要用户间(或供应商)互相信任,还能与现有基础设施结合得很好。我们考虑现有的基础设施中有多个位置提供者(例如,手机运营商),并且每个位置提供者具有位置信息的一个子集的用户(例如,它的客户),其中的子集是不相交的。通过使用加密方案,在位置提供商的帮助下,用户判断对于给定的查询区域是否满意。首先,我们提出了一个简单场景的协议,用户和位置提供者诚实但好奇,然后我们将其扩展,从而来处理实体可能互相交结的场景。最后,我们分析了不同的威胁情景,并展示了我们所提出的方法是如何处理它们的。简言之,我们的贡献是提出一种包括以下协议的方法:

bull;不依赖可信第三方的使用。

bull;用户(或位置提供者)间不需要互相信任。

bull;分布式的。

bull;与现有的基础设施很好地结合。

bull;对用户和位置提供者之间的串通具有鲁棒性。

bull;是模块化的,因此用户可以根据他们当前的需求使用他们需要的协议。

本文的其余部分安排如下:第2节描述了系统模型和威胁模型;在第3节中,我们将讨论我们提出的方法;第4节检验了建议的方法如何防御可能的威胁,并讨论了我们的方法如何能够扩展到抵御恶意实体;第5节讨论了相关的工作;最后,第6节总结全文。

- 系统模型和威胁模型

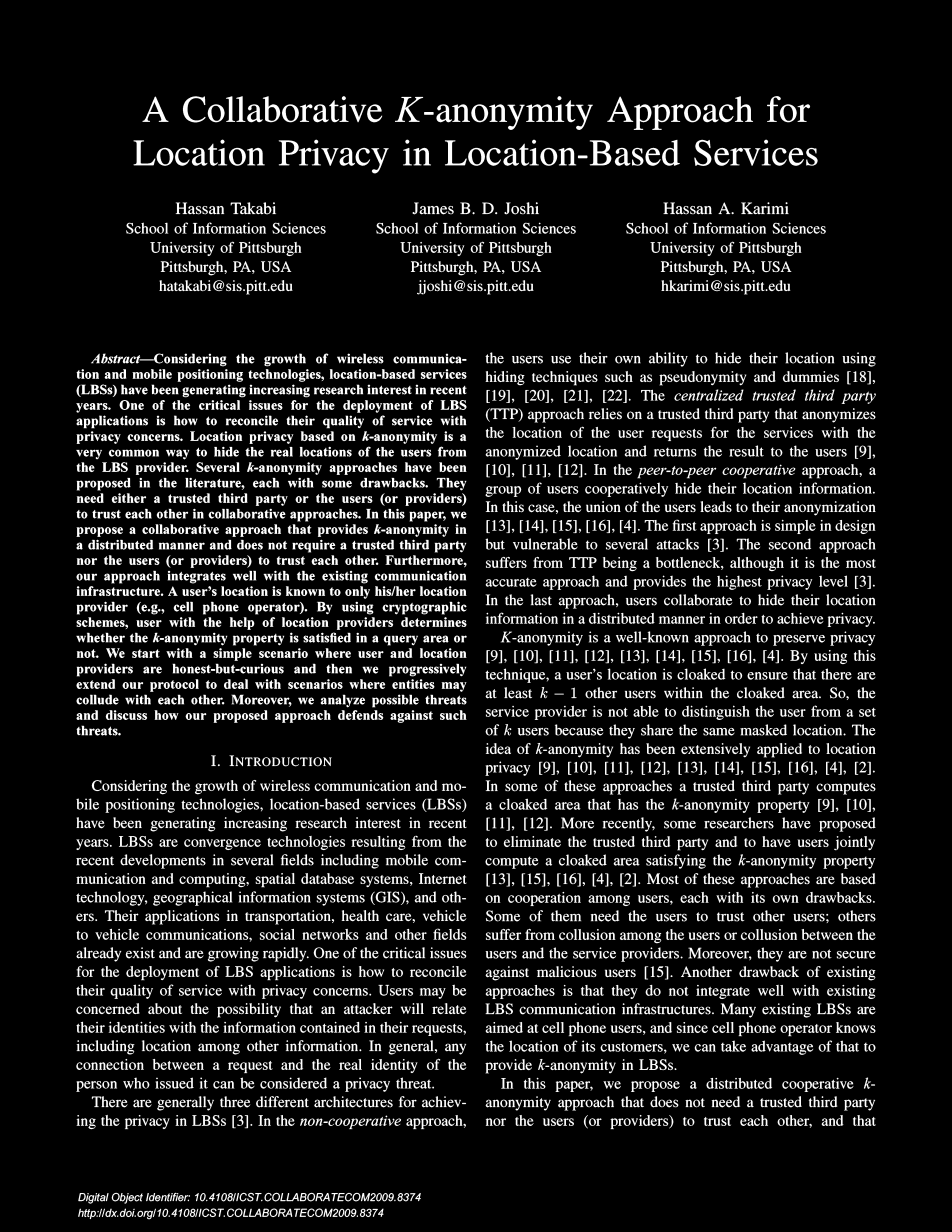

在本节中,我们将描述我们的系统模型,如图1所示。然后,我们会描述威胁模型。

- 系统模型

覆盖区域被划分成大小相等的网格。应该选择好网格的大小,从而使得多个用户位于单个网格内。为了提供可量测性,存在多个隐藏区,并且每个隐藏区与我们系统指定的例子相关联。

系统中一般有四个实体:位置提供者、用户、目录服务器和LBS提供者。下面,我们将详细讨论这些实体中的每一个。

- 位置提供商:位置提供者负责跟踪隐藏区内用户的当前位置。隐藏区中有多个位置提供者,每个跟踪点跟踪用户子集的位置信息。这些用户子集是互不相交的,位置提供者可以在隐藏区中提供全部或部分覆盖。例如,手机网络运营商可能覆盖大部分区域,而WiFi网络只覆盖区域的一部分[2]。不同的提供者由不同的组织维护。用户携带的移动设备能够通过使用GPS或附近的WiFi基站来定位自己。

- 用户:用户与准确跟踪其位置的位置提供者之一相关联。由于用户设备访问的通信服务(例如,移动电话运营商)的提供者已经知道其位置,因此很可能该位置提供程序与该用户相关联。

- 目录服务器:目录服务器负责为覆盖区域中的位置提供者发布联系信息。它还发布关于位置提供商的信息,包括关于哪个位置提供商覆盖覆盖区域中哪些单元格的信息。

- LBS提供者:基于位置的服务提供者从用户那里接收查询。查询包括用户需要的服务类型和服务所在区域。LBS提供者处理查询,并根据查询中包含的位置向用户发送一个答复。

B.威胁模型

在本节中,我们描述我们的威胁模型。我们假设位置提供者诚实地遵循协议,但对学习位置信息很好奇。

- 位置提供者:位置提供者能够学习:

bull;与此特定提供者相关联的用户的位置

bull;与此特定提供者相关联的单元中的用户数。

但是,位置提供者不应该能够学习:

bull;与每个位置提供者相关联的单元中的用户总数。

bull;与任何其他位置提供者相关联的用户的位置。

2)用户:用户只能学习:

bull;他自己的位置

bull;查询区域中的人数是否至少为k,其中k是他选择的值。

我们假设用户只携带一个能够准确地将其位置报告给位置提供者的移动设备。

- 目录服务器:目录服务器不应该学习任何关于用户的位置信息。然而,服务器可能会做错事。它可能提供关于位置提供者的不准确信息;例如,它可以多次列出位置提供者,以提供单个单元格的覆盖率或无法列出某些位置提供者。

- LBS提供商:LBS提供商只能得知一个至少包含k个用户的隐藏区,它不应该能够了解用户的确切位置。

到目前为止,我们讨论的是涉及实体的一般威胁。我们将在第四节详细讨论威胁场景,并展示如何防御这种威胁。

- 提议的协作方法

在本节中,我们描述了我们的方法,它展示了用户如何在给定的查询区域中获取至少k个用户包括自己,其中k是用户选择的值。查询区域最初对应于用户当前单元,如果用户发现该单元格中的用户少于k,则他可以扩大查询区域并重新执行扩展区域的协议。这个过程可以重复多次。一般来说,我们假设位置提供者不互相勾结。由于手机网络运营商知道他们的用户的位置,并且可以很容易地相互分享这些信息,所以技术实施手段在这里是不够的,可以通过诸如隐私法或用户和位置提供者之间的合同等法律手段强制执行。同样,假设位置提供者不与用户串通,但是我们考虑到实体(用户、位置提供者)可能互相串通的场景。最简单的场景是用户和位置提供者诚实而好奇,并且扩展到考虑实体可能相互串通的场景。

- 行为不端的目录服务

用户标识覆盖查询区域的所有位置提供程序。为了做到这一点,用户应该定期从服务器下载整个目录或其最近的更改,比如一天一次。如果用户连接到目录服务器并请求一个位置提供者列表,服务器可以获得用户的位置。正如我们已经提到的,目录服务器可能会做错事。为了防止从目录服务器行为不端,两方案可用于:有目录服务的目录可以签署行为追溯检测或有多个目录服务器,用户接受信息,只有当它是由一个服务器阈值签名。然后用户执行我们的合作协议与相关位置提供匿名。

要运行我们的协议,覆盖区域中至少应该有两个位置提供者:一个是与用户相关联的位置提供者,另一个是在覆盖区域中的其他位置提供者中随机选择的位置提供者。这些提供商的位置分别称为LP1、LP2。

B.符号

我们的协议使用公钥加密原语来保护隐私。我们在本文中使用的符号如下:

bull;M和C分别代表消息(明文)和密文。

bull;Pk表示支持同态性质的公钥体制中的公钥,而公钥证书表示公钥。

使用公钥PK加密功能。

bull;EPK(M)是公钥PK下消息的加密。

bull;EPK 2(EPk1(m)是公钥 pk1和pk2下消息m的加密。首先,使用公钥pk1加密消息m,然后使用公钥pk2进行加密。

bull;RPK是一个通用的公钥(不一定支持同态性质),RPKl代表L.公钥

bull;ERPK加密功能使用公共密钥RPK。

我们用的协议的密码系统应支持同态加减密文。给定两个密文C1= EPK(m1)和C2=EPK(m2),一个可以有效计算EPK(m1 m1).

Cl * C2 = EPK(ml) * EPK(ml) = EPK(m1 m1)

同样,给定两个密文C1 = EPK(ml) and C2 =EPK(m2), one can efficiently compute EPK(ml - ml).

C1 * C2-1 = EPK(m1) * EPK(m1)-l = EPK(m1 - m1)

有几个密码,支持这些特性,如Benaloh密码[ 25 ]。

它也应该支持密文乘法和除法。给定两个密文EPK(m1)和EPK(m2),可以有效地计算EPK(m1*m1)。有几个密码,支持该属性,如BonehGoh Nissim Cryptosystem [ 26 ]。

在协议的位置提供的公共密钥,分别记为PKLP1和PKLP2。

C.协议1

正如我们已经提到过的,在最简单的情况下,我们假设用户和位置提供者诚实而好奇,并基于这个假设提出我们的协议。在协议中,在标识覆盖查询区域的位置提供者之后,用户向每个位置提供者询问查询区域中与其相关联的用户数。对此,用户使用此位置提供商,LP1,查询其他提供商的位置和LP1为用户信任代理。每个位置提供加密用P1和P2 PKL相关的用户数,LP1、LP2公共钥匙;并将其发送给用户。这样,用户就没必要获取计算机数。如果有ni个;与我相关的位置提供查询地区的用户,提供EPKLPl(EPKLP2(ni))给用户,然后用户总结收到的值从区位商,但他是不能够获得和。特别是,用户计算EPKLPl(EPKLP2(sum;n

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[22688],资料为PDF文档或Word文档,PDF文档可免费转换为Word

以上是毕业论文外文翻译,课题毕业论文、任务书、文献综述、开题报告、程序设计、图纸设计等资料可联系客服协助查找。